[点晴永久免费OA]畅捷通T+客户注意:又一个客户被加密勒索

|

admin 2025年5月26日 23:3

本文热度 1874

2025年5月26日 23:3

本文热度 1874

|

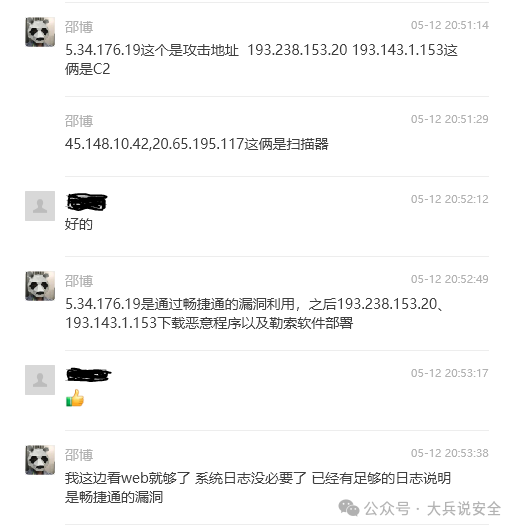

今天临近下班,突然接到客户电话,说他一个朋友公司服务器被勒索了,让我们帮忙看一下。技术人员远程连接到该服务器,这是一个很有代表性的情况:3、使用财务软件自带的备份功能将数据库进行了备份,但备份文件在本硬盘的不同分区。技术人员将日志导了出来,进行分析。通过分析找到了攻击源和攻击路径,黑客利用畅X通的漏洞,对系统进行注入攻击,从远程下载恶意程序后实施加密操作。根据分析结果,技术人员在服务器上找到了黑客留下的恶意程序。将该恶意程序上传到卡巴斯基情报平台,通过后台归因引擎和沙箱分析,得知该病毒属于MALLOX家族,平台给出了该恶意程序的详细报告,包括哈希值 、执行时的具体动作,如修改的注册表、释放的文件等,以及各动作对应在ATT&CK模型中所处的环节。1、网络隔离,暂时将该主机从网络中隔离出来,在防火墙上限制黑客使用的几个IP地址的访问权限。 2、日志深度排查:检查是否有成功返回200状态的攻击请求(如日志中部分请求返回200)。搜索服务器进程、计划任务中是否存在异常项(如sqlps、wscript.shell相关进程)3、将分析出的恶意程序的IOC指标,在内网进行威胁狩猎,查找还有没有其他的失陷主机。4、修复漏洞。联系财务软件厂商,升级至最新版本,修补已知漏洞。对KeyInfoList.aspx和keyEdit.aspx接口实施严格的输入过滤,禁止特殊字符(如;、exec)。5、部署专业防病毒和EDR产品,可以有效阻止病毒攻击,并能在需要的时候进行事件溯源和损害评估。6、备份数一定不能放在本机。要遵循32110原则,将备份数据放在不同的存储位置。7、部署WAF(Web应用防火墙),拦截SQL注入和命令注入攻击。

2、日志深度排查:检查是否有成功返回200状态的攻击请求(如日志中部分请求返回200)。搜索服务器进程、计划任务中是否存在异常项(如sqlps、wscript.shell相关进程)3、将分析出的恶意程序的IOC指标,在内网进行威胁狩猎,查找还有没有其他的失陷主机。4、修复漏洞。联系财务软件厂商,升级至最新版本,修补已知漏洞。对KeyInfoList.aspx和keyEdit.aspx接口实施严格的输入过滤,禁止特殊字符(如;、exec)。5、部署专业防病毒和EDR产品,可以有效阻止病毒攻击,并能在需要的时候进行事件溯源和损害评估。6、备份数一定不能放在本机。要遵循32110原则,将备份数据放在不同的存储位置。7、部署WAF(Web应用防火墙),拦截SQL注入和命令注入攻击。

阅读原文:原文链接

该文章在 2025/5/27 16:19:42 编辑过